저는 re:Invent 2019, 2021을 참석했었고, 이번이 2번째 방문이였습니다.

2년 쉬어서 그런가 🤣 아님 다른 업무 때문에 사전에 준비를 못해서 그런지 새롭게 다가오는 것들이 많았습니다.

그래서 re:Invent 2022를 기대하시는 분들께 이번 re:Invent가 어땟는지, 그리고 제가 어떤 시간을 보냈는지에 대해 소개할까 합니다.

(소프트하게잉~)

먼저 리인벤트 행사를 모르시는 분들이 계실 수 있으니,

- 리인벤트란: 보통 11월 말부터 12월 초까지 미국 라스베가스에서 개최되는 AWS 최대 연례행사 입니다. re:Invent는 재발견한다는 뜻으로 패러다임을 바꾸는 새로운 서비스나 AWS 기존 서비스를 이용해서 나오는 신규 서비스들을 소개하는 자리이며, 다채로운 행사와 세션들이 있습니다.

보통 리인벤트가 시작하는 11월 초중순부터 업데이트되는 서비스가 미친듯이 쏟아지기 시작 합니다.

Slack에 AWS 업데이트 뉴스를 RSS feed 거신 분들은 알람 지옥이 시작되는 거죠.. 😂

행사 참여를 위해 사전 준비를 합니다.

아무래도 오랜시간 자리를 비우는것도 있고, 미국과 한국은 시간차가 있다보니 제 업무를 최대한 미리미리 해놓고 가려고 했죠..

근데 일이 너무 많아서 새벽까지 혼자 야근하다 울뻔했..

뭐 여튼 이게 중요한게 아니니…

re:Invent 전체 계획은 인천에서 샌프란시스코를 경유해서 라스베가스 도착하는 일정으로 계획하였습니다.

| 출발지-목적지 | 출발시간(현지시간) | 도착시간(현지시간) |

| ICN-SFO | 11월 26일 20:20 | 11월 26일 13:35 |

| SFO-LAS | 11월 26일 19:50 | 11월 26일 21:24 |

| LAS-SFO | 12월 03일 16:30 | 12월 03일 18:10 |

| SFO-ICN | 12월 03일 23:30 | 12월 05일 05:30 |

물론 ICN-LAS 직항도 있지만, 일정과 금액 등등의 이유로 PASS

그리고, 사전에 내가 듣고 싶은 Session을 예약하는것도 잊지 않았구요!!

매년 re:Invent 이벤트를 위해 별도 페이지가 존재하는데요, 특히 2021년에는 온/오프라인 통합 행사로 세션을 등록하는 페이지가 달랐습니다.

저는 오프라인 참석자라 이곳에서 세션 등록을 하였습니다.

- 참고: re:Invent 행사장 참여를 위해서는 패스를 구매하셔야 합니다. 약 2000$정도 했던것 같은데, 저는 AWS Ambassador 지원을 받아 무료로 등록하였습니다.

- 패스 구매 후 이벤트 페이지에 빠르게 등록하면 운이 좋다면 호텔 바우처를 받을 수 있습니다!!

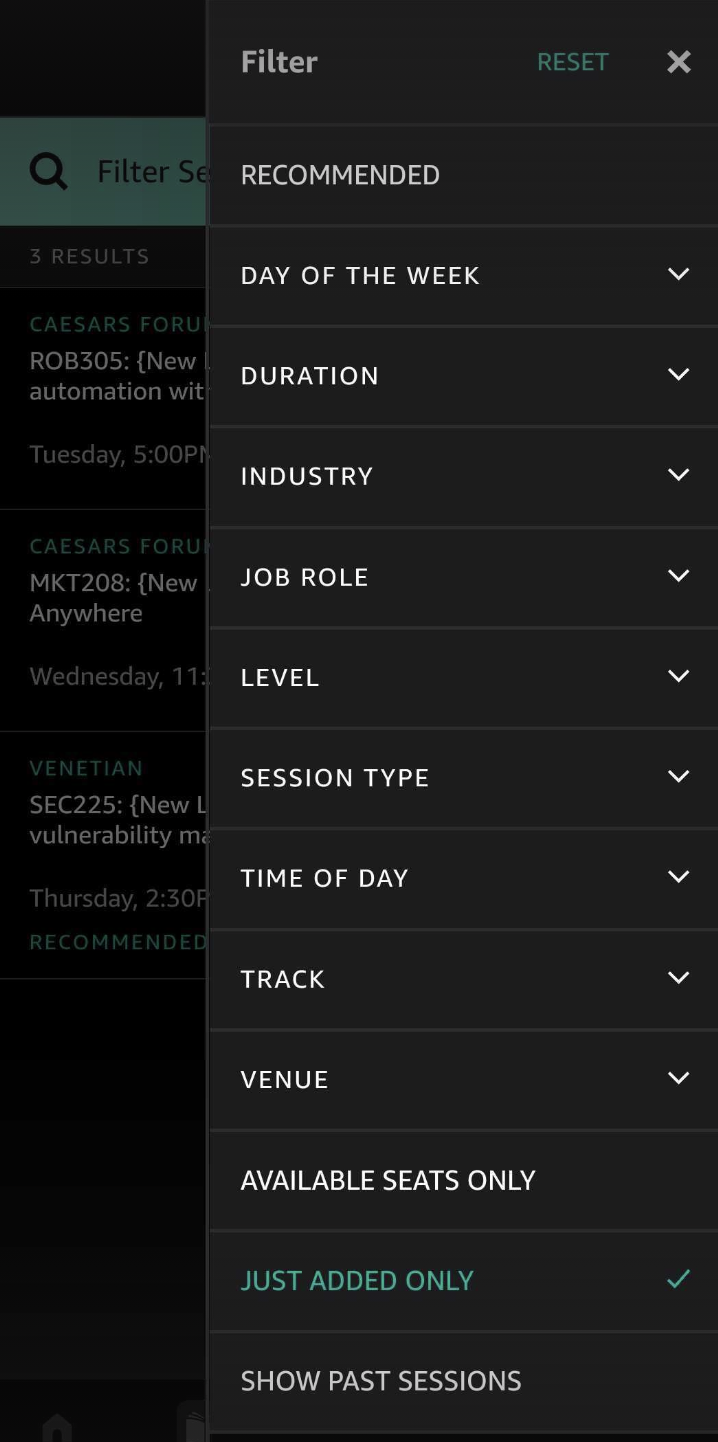

세션이 레벨별, 분야별, 요일별, 장소(호텔) 별 다양하게 필터해서 확인할 수 있습니다.

세션을 reservation 하거나, favorite하게 되면 캘린더에 표기가 됩니다.

참고로 ‘AWS Event’ 모바일 앱과 연동되니 이를 이용하시면 엄청 편해요!!

그리고, 듣고 싶은 세션이 다 찼어도 실망하지 마세요..

리인벤트에서는 Keynote 세션 때 신규 서비스를 발표함과 동시에 새로운 세션들이 막막 열리기 때문에 미리 정한 일정을 다 소화하지도 못할뿐더라 일정이 계속 바뀔 거에요..

만약에 정말로 이 세션은 듣고 싶은데 예약이 다 찼다! 라고 한다면, Work-out 이라고 예약자들이 세션장에 안나타났을 때를 대비해서 세션장 앞 별도의 기다리는 라인이 따로 있어요.

그러니 반드시 듣고 싶은 세션의 경우에는 세션장 앞에서 기다리시면 들을 수 있어요!!

아래는 이번 re:Invent 2021에서의 제 캘린더인데요,

왼쪽부터 월~금요일을 의미 합니다. 보통 일정이 08:30분부터 시작되기에 준비하고, 밥먹고 하려면 보통 06:00~06:30분에는 일어나야 해요..

(회사 출근할 때도 이렇게는 안일어났는데..)

뭐 이런 사전준비를 하다보니 출국날자가 되었어요!!

그리고 여차저차하니 금방 도착하더라구요.. ㅎㅎ (이때 넷플릭스 지옥을 정주행 했죠.. ㅋㅋ)

COVID-19가 일어나기전 19년 11월에 LA를 경유로한 라스베거스를 오고 첫 해외방문이라 쪼끔 설레었더랍니다.

그래서 잠깐 짬을내어 샌프란시스코에 있는 블루보틀 1호점을 방문했습니다.

생각보다 외곽에 허름한(?) 지역에 너무도 작은 매장이라 놀랫던 기억이 있네요..

거진 20시간만에 카페인이 몸 안에 들어온지라 너무 좋았…

라스베거스에 오는 방법은 다양한데, 가시는 분들보면 LA에서 차 타고 여행하면서 오시는 분들도 계시고,

시애틀에 들려서 유명한 IT HQ 방문했다 오시는 분들도 계시고 그러더라구요..

re:Invent를 즐기는 첫번째!!

너무 목표를 향해서만 달릴 필요는 없는것 같아요..

기술쟁이들이라 이해는하지만 한번씩 둘러보는것도 reflash 되고 좋아요!! ㅎㅎ

잠깐의 휴식을 마치고 샌프란에서 다시 비행기를 타고 라스베가스로 갔습니다.

도착했을 당시에는 이미 밤이여서 빠른 시차적응을 위해 바로 잠을 청했습니다.

이처럼 짧은 해외 일정에는 첫날, 이튿날 시차적응에 실패하면 일정 내내 힘들더라구요.. (늙어서 그런가…)

다음날…(11월 27일, 토)

re:Invent 행사는 일요일 저녁부터 시작(mid night)이라 개인일정을 계획하시는게 좋습니다.

라스베가스에는 볼거리도 많은데요..

저는 그랜드캐년 헬기투어와 오쇼를 예약해서 봤었습니다. (야르~)

왠만한 경치에는 시큰둥한 편이라 그리 기대하지 않았는데, 그랜드캐년을 보는 순간 자연경관에 압도 당하는 느낌을 받았어요.

다음에는 차를 타고 찬찬히 포인트를 둘러보는 코스로 한번 가보고 싶더라구요!!

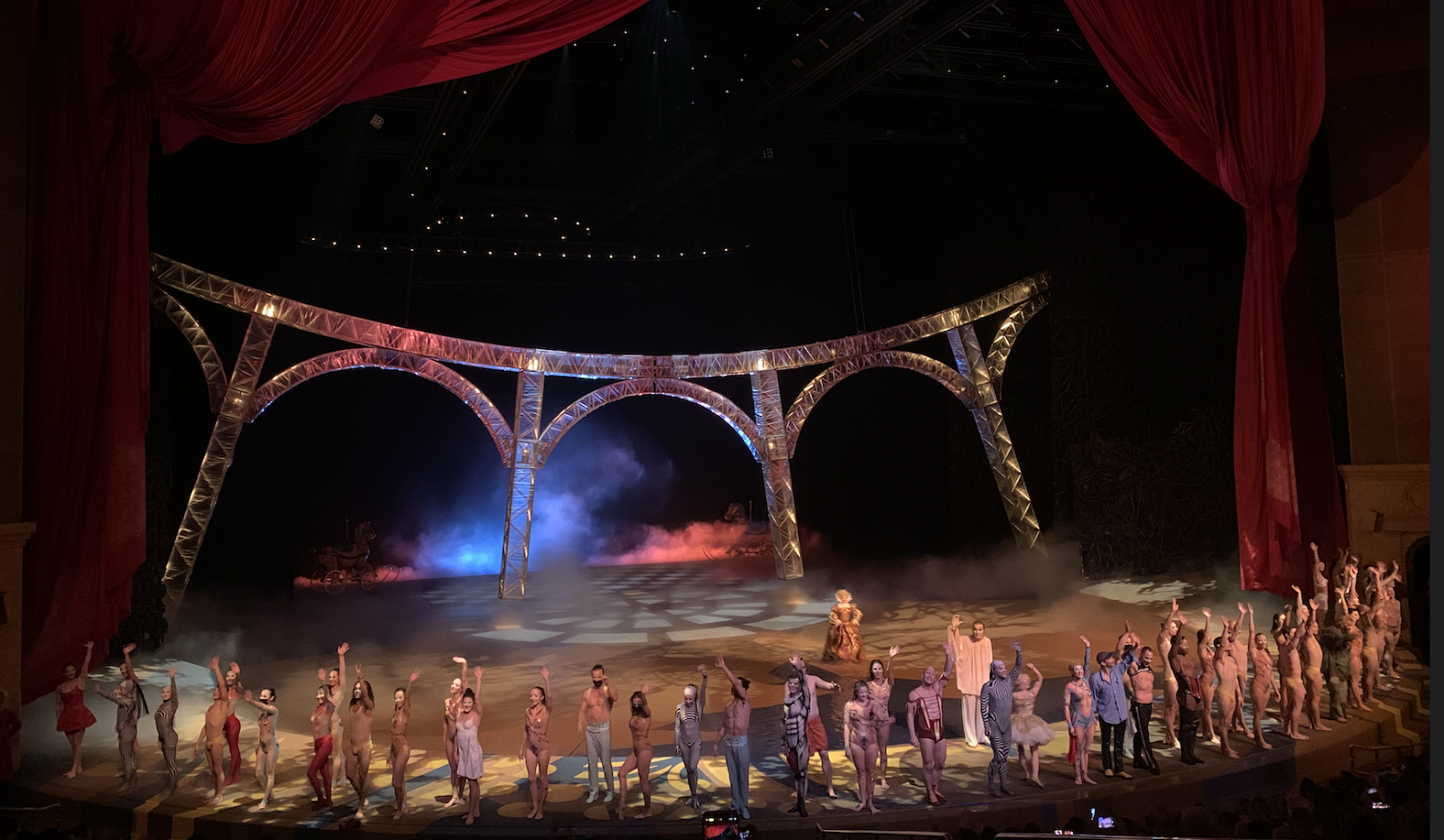

밤에는 오쇼를 봤습니다.

오쇼는 라스베가스에서하는 대표적인 쇼 중에 하나인데요, 흔히 오쇼와 카쇼를 많이 보시는것 같더라구요.

개인의 취향에 따라 오쇼가 좋다, 카쇼가 더 좋다 말들이 있지만.. 대체적으로 무대장치나 규모는 오쇼가, 스토리는 카쇼가 더 좋다는 의견이 지배적이였습니다.

오랜만에 나온 외출에 살인적인 일정을 잡았는데, 와안전 힘들었어요..

밤에 숙소와서 캔 와인 하나 마셨는데 넋이 나갔어요.. ㅋㅋ

또 다음날…(11월 28일, 일)

일요일은 re:Invent 패스 등록이 시작되는 날 입니다. 😘🥳🥳🥳

물론 일요일 저녁에 Midnight Madness 행사나 월요일 세션 들으러 가기 전에 등록을 해도 되긴하지만,

그 시간 대에는 등록하려는 사람이 많아서 일요일 오전에 빠르게 등록하는 편이 속 시원 합니다.. 🤣

re:Invent 행사의 메인은 베네시안 호텔 컨벤션, 엑스포 행사장에서 이뤄지는데요

이외에도 모든 호텔 행사장은 출입시 x-ray 스캔과 탐지견을 통해 스캐닝을 하는데요, 혹시 모를 총기 사고, 마약 등 사고를 대비해서 가방 검사를 하고 있습니다.

이렇게 패스를 등록하게 됩니다.

패스를 등록할 때 은밀하게 10주년 자켓 교환 티켓도 같이 줬었는데,

이는 맞은편 SWAG 샵에서 교환할 수 있었습니다.

re:Invent 행사가 열린지 벌써 10주년이되었는데🥳🥳, 이번 10주년 기념 swag로 자켓을 줬었어요!!

일요일 오전은 패스를 등록하는 것으로 일정을 마무리하고,

저는 좀 쉬었어요!!

혹시나 쇼핑을 좋아하시는 분들은 ‘Las Vegas North Premium Outlets’에 가거나 전자제품은 ‘Best Buy Las Vegas’에 가는 것을 추천드립니다.

항상 re:Invent가 블랙 프라이데이 행사 끝자락에 열리는지라 빨리가면 싸게 좋은 물건을 구할 수도 있어요!!

네네.. 다시 re:Invent 이야기로 돌아와서 일요일 밤에는 전야제 느낌으로 Midnight Madness 행사(일요일 22:00 ~ 24:00시) 를 진행합니다.

마찬가지로 베네시안 컨벤션 센터에서 진행하구요..

가시면 맥주나 칵테일 같은 마실것과 치킨 윙 등등 먹을게 많습니다.

그리고 클럽처럼 음악과 조명이 세팅되어 있는데.. 공돌이들은… 그저 멍하니…

저도 잠깐 갔었는데 사람들이 워낙 많아서 바로 나왔어요.. ㅎㅎ

또 다음날…(11월 29일 ~ 12월 03일, 월~금)

오늘부터 본격적으로 세션이 시작되는 날입니다!

특히 월요일부터는 행사장에서 조식을 주기 시작합니다.. 밥밥바바바바바바!!!!

re:Invent 행사에는 조식과 중식이 제공되는데, 세션장이 열리는 호텔에 식사 구역이 마련되어 있습니다.

저는 베네시안 호텔을 주로 이용했었는데요,

처음 식당에 들어가면 규모에 깜짝 놀라실거에요!!

조식은 보통 빵류와 커피, 쥬스 등이 나오고 중식은 그때그때 달라요..

조식과 중식 모두 테이크아웃이 되니까 바쁘다면 싸서 가져가면 됩니다!!

보통 행사 첫날에는 특별한 일정이 없이 세션을 듣습니다.

(re:Invent의 꽃인 키노트와 expo는 화요일부터 시작.. )

본인이 관심있어하는 기술세션 혹은 리더쉽 세션 등등을 듣게 됩니다.

키노트는 한국어 변역을 해주는데 나머지 모든 세션과 의사소통은 영어로 진행 합니다!

세션만 들으러 돌아다닐 수도 있고, 행사장 곳곳에 마련된 다채로운 놀거리를 통해 잠시 머리를 식히셔도 됩니다.

세션을 열심히 듣다(?)보면, 좀 출출해지는데요..

보통 15:00~16:00시쯤 모든 세션장 주변에 간단하게 먹을게 마련이 됩니다.

일반적으로 핑거푸드 음식이나 머핀, 커피, 콜라 등이 제공되요.

세션 들으려고 세션장과 세션장, 호텔과 호텔을 왔다갔다 하다보면 하루가 다 지나가 있어요.. ㅎㅎ

그리고 또 밤이 찾아오죠.. (마피아는 고개ㄹ,ㄹ..)

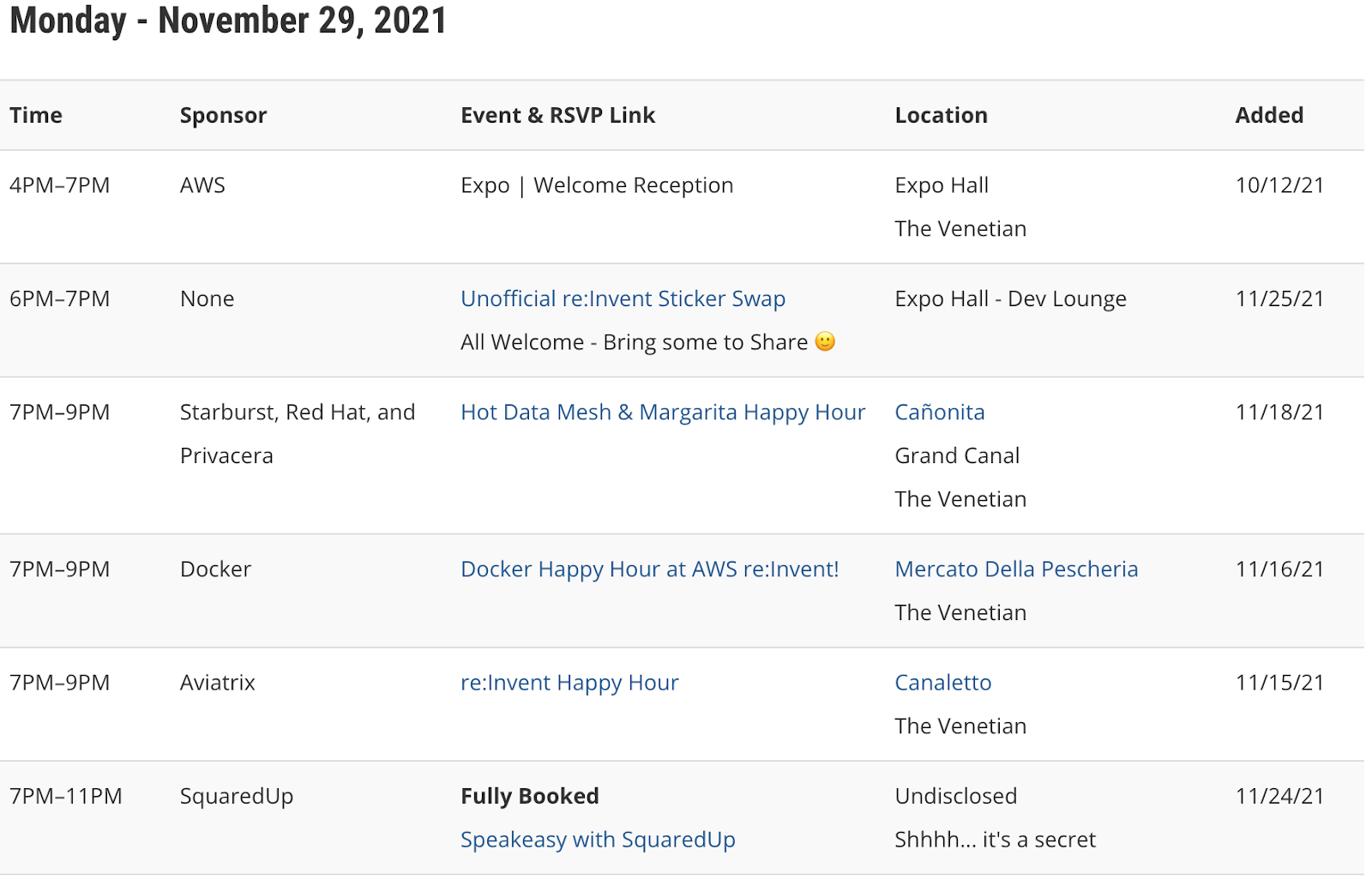

만약 리인벤트에 참석했는데 밤에 뭐해야될지 모르겠다 라고 할때에는 찾아보면 링크 처럼 밤마다 하는 행사를 정리해 놓은 사이트가 있어요. (이 행사장에 들어가서 저녁을 해결)

매년 누군가가 리인벤트 전에 정리해서 각종 커뮤니티에 돌아다니는데, 저는 AWSKRUG를 통해서 정보를 얻는 편이에요.

이처럼 아침부터 밤까지 정신없이 흘러갑니다.. ㅎㅎ

매년 반복되는 리인벤트에 주요 스케줄은 아래와 같습니다.

| 구분 | 일요일 | 월요일 | 화요일 | 수요일 | 목요일 | 금요일 |

| 오전 일정 |

패스 등록 | 조식 시작, 세션 오픈 |

AWS CEO Keynote ** Expo 오픈 ** |

Keynote (이번엔 AI/ML 집중) |

PhD Werner vogels Keynote ** | 세션 듣기, Expo 종료 |

| 오후 일정 |

Midnight Madness | Global partner summit Keynote | 세션 듣기 | 세션 듣기 | re:Play party | 마무리 |

개인적으로 re:Invent 행사의 꽃이라 생각되는 Keynote에서는 신규 서비스들 소개와 더불어 지금까지 AWS에서 어떤 일들을 하고 있는지 설명해주는데요.

유일하게(?) 한국어 번역을 지원하는 세션입니다. 🤣

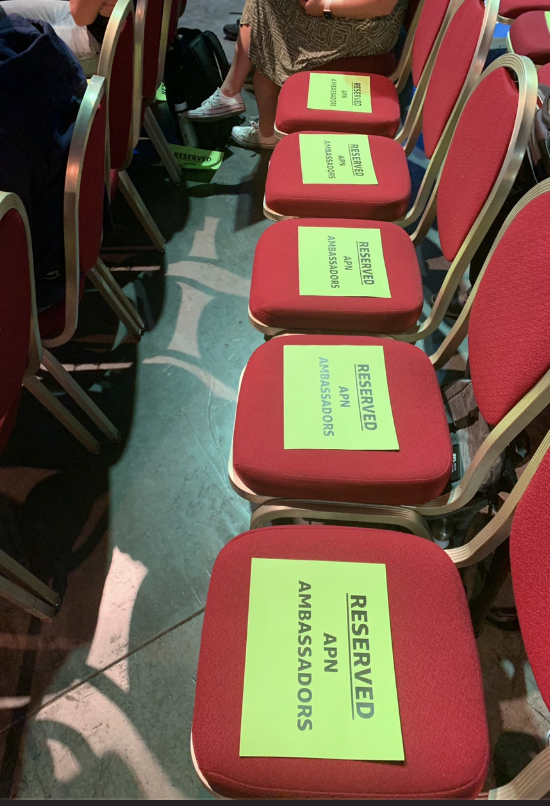

이번 re:Invent에서는 APN ambassador 자격으로 간거라 자리도 예약되어 있더라구요..

Keynote의 묘미는 새롭게 발표되는 신규 서비스와 발표에 맞춰서 신규 서비스를 소개하는 세션들이 열리는데요.

행사장을 보시면 키노트를 들으면서 핸드폰에 ‘AWS Event’ 앱을 새로고침 하고 있다면, 신규 서비스의 자세한 소개 세션을 들으시려는 분들일 거에요!! 🤣

신규 서비스는 키노트때 잠깐만 소개하고, 세부 내용은 세션장에서 설명을 들어야 이해가 되기 때문에 인기가 높은 편이에요

추가로 과거에는 deep series를 세션장에서 공짜로 풀었더랫죠 ㅎㅎ

그러고 보니 엑스포에 대해 소개를 안시켜드렸네요!!

엑스포는 각 세션장이 있는 호텔에 있으며, 각기 다른 업체들이 자사 제품을 소개 하는 자리에요!!

Cloud 환경 위에서 일어나는 다양한 IT 생태계를 확인할 수 있는 곳이죠!! 에헴!!

국내 세미나 장에도 있는지라.. 자세한 설명은 생략하겠습니다.

다만 re:Invent는 규모가 조금 더 클 뿐이라 생각됩니다.

엑스포에서는 자사 제품을 홍보하기 위해 다양한 굿즈(SWAG)를 주는데요.

다양한 서비스를 확인하면서 돌아다니다 보면 어느새 굿즈가 많이 모이는걸 확인할 수 있습니다.

주로 텀블러, 스티커, 티셔츠, 후디, 노트북 악세서리 같은걸 주는데

운이 좋다면 닌텐도나 오큘러스 등등 고가의 제품을 노려볼 수도 있습니다. 😈

어느새 re:Invent의 마지막 저녁 시간이 되었는데요.

re:Invent 시작전 파티가 Midnight madness 라면, 마지막날 파티는 re:Play 입니다!!

re:Play는 베네시안 행사장에서 하진 않고, 각 호텔에 정차하는 셔틀을 타고 20여분 정도 떨어진 공터에 무대를 설치해서 진행합니다.

참여할때 주의할 점이 있다면 총기 등의 이유로 가방을 못들고 갑니다.

가지고 가더라도 앞에서 맡겨야 해요.. (여성분들의 작은 핸드백 정도는 허용하는데 들어가기에 앞서 수색합니다.)

가면 맥주, 칵테일, 각종 먹을 주전부리(피쉬앤칩스, 피자 등등등)가 널려있습니다.

맥주를 홀짝 거리면서 공연을 보거나 춤을 춰도 되구요.

re:Play에서 제공하는 여러 놀거리를 체험해도 됩니다.

미친 스피드를 카메라가 못따라가서.. 🤣 잘 안보이지만 레이싱 헬멧을 쓰고 경주하더라구요 🤣

세션장에서 세션을 듣는것 외에도 이처럼 다양한 볼거리와 놀거리가 있는데요..

(세션을 듣는 이야기는 거의 없는데... 일부러 하지 않은거에여... 진짜여..)

즐거웠던 re:Invent를 뒤로하고 이제 다시 일상으로 돌아갈 시간 입니다..

re:Invent 2021이 즐거웠던만큼 2022년의 re:Invent가 더욱 더 기다려지네요!! 😍😍

'시스템 > Amazon WEB Service' 카테고리의 다른 글

| [AWS] Active Directory 서비스 접근 및 관리 방법 (0) | 2018.09.11 |

|---|---|

| [AWS] WorkSpace 네트워크 속도 관련 내용 (0) | 2018.09.10 |

| AWS Instance Amazon Linux 환경에서 custom metric 활성화 하는 방법 (0) | 2018.09.09 |

| [EC2] Windows administrator 패스워드 초기화(크랙) 하기 (0) | 2018.09.09 |

zip.exe

zip.exe